Texto de José Zulmar Lopes

br.linkedin.com/in/josezulmarlopes

Sou conhecido por CEVÊ, todos me chamam assim, mas meu nome é CURRÍCULO. Alguns baby-boomers ainda me chamam de CURRICULUM Hoje todo mundo me conhece. Eu sou honesto. Por isso nunca exagero nas mentiras (rs) Vamos começar leve.

Meu dono capricha em cuidar de mim e eu tenho muitas qualidades: sou proativo, aceito novos desafios, falo Inglês, tenho pós graduação, MBA e soluções adequadas para reorganizar sua empresa .Infelizmente, apesar de todas as qualificações e condições, meu dono está desempregado. Chego a conclusão que exageros não impressionam, incomodam. Mas fazer o que? Meu dono quer assim. Cabeça dura. Ele diz que é o mercado. Eu acho que não. Falta foco para ele que associado a ansiedade não leva a lugar algum Mas ele é bom mesmo, hein.

A verdade é que eu acho que meu dono é um puxa-saco meu e exagera nos superlativos que não impressionam mais ninguém. Aí está um erro dele. Não querer que seja simples, objetivo. Veja só: ele me coloca em cada fria: disse eu falo Inglês e Espanhol fluente. Mentira. Apenas quebro o galho. Eu só quero ver se em uma entrevista resolverem falar com ele em Inglês ou Espanhol, vou cair da mesa para o chão morrendo de vergonha.

Na maioria das vezes chego as empresas e ninguém dá bola. Mas ainda assim contribuo: viro papel reciclado para rascunho na copiadora. Pelo menos isto, né

Agora vou contar o que acontece desde a hora que nasci pelas mãos de meu dono.Depois de muito pensar, falar com amigos, visitar sites, um mês depois eu venho ao mundo. Aí ele mostra para os amigos que colocam um montão de defeitos em mim. Aí ele resolve refazer. E lá vai mais alguns dias. Sinto que ele está inseguro, afinal está desempregado. Finalmente estou pronto. Cheio de enfeites parecendo uma árvore de Natal. Sinto que isto não vai dar certo. Mas CEVÊ não fala.

Leia o artigo completo em:

http://www.antebellum.com.br/desabafo_de_um_curriculo/

Publicamos um post no site da Antebellum sobre o ataque de força bruta que está acontecendo em milhares (ou Milhões?) de sites WordPress, e sobre como proteger seu site.

http://www.antebellum.com.br/ataque_wordpress/

Durante a semana passada, as empresas de segurança registraram um crescente ataque de força bruta às contas administrativas de sites que utilizam o WordPress. O ataque vem se intensificando e hoje parte de mais 90 mil IP’s de usuários domésticos. Os atacantes tentam utilizar em torno de 1000 combinações mais comuns de usuário e senha pra invadir os sites.

Acho que este assunto ainda vai pipocar na Web, principalmente se o atacante utilizar uma botnet feita de servidores WordPress 😉

Abs,

Fernando Fonseca

Prezados colegas, acabo de ter o prazer de ler o artigo recém publicado pelo amigo José Milagre, que analisa a famosa lei Dieckmann. A lei entra em vigor no dia 3 de abril e promete mexer com nosso mercado.

Reproduzo aqui o último parágrafo para incitá-los a ler o texto integralmente.

Parabéns Milagre!

Como visto, a não conformidade em segurança da informação, agora, pode representar claramente a impunidade em casos de invasão, pois não se pode invadir o que está “aberto”, por nítida falha, negligência, imprudência ou imperícia dos contratados e que tinham o dever de garantir segurança do ativo de informação de alguém.

Extraido do Blog de Bruce Sc hneier. Tradução livre por Fernando Fonseca

hneier. Tradução livre por Fernando Fonseca

É uma história de David contra Golias, sobre os blogs de tecnologia derrotando uma megacorporação.

Em 31 de Outubro, Mark Russinovich detonou a história em seu blog: A Sony BMG Music Entertainment distribuiu um esquema de proteção contra cópias junto com seus CD’s que secretamente instalava um rootkit nos computadores. Essa ferramenta é executada sem o conhecimento nem consentimento: ela é carregada em seu computador por um CD, e um hacker pode obter e manter acesso ao seu sistema sem que você saiba.

O código da Sony modifica o Windows para que não se possa dizer que está lá, um processo denominado “Clocking” (Camuflagem) no mundo hacker. Ele age como um spyware, sorrateiramente enviando informações sobre você para a Sony. E ele não pode ser removido; tentar livrar-se dele danifica o Windows.

A história foi acolhida por outros blogs (inclusive o meu), e logo depois pela mídia de informática. Finalmente os grandes meios de comunicação trouxeram isso à tona.

O Clamor foi tão grande que em 11 de novembro a Sony anunciou que estava temporariamente parando a produção desse esquema de proteção de cópias. Isso ainda não era o suficiente, em 14 de novembro a companhia anunciou que estava retirando das lojas os CD’s protegidos, e oferecia aos usuários uma troca gratuita dos CD’s infectados.

Mas essa não é a história real aqui

É uma história sobre extrema arrogância. A Sony distribuiu seu incrivelmente invasivo esquema de proteção contra cópia sem sequer discutir publicamente seus detalhes, confiando que os benefícios justificariam a modificação nos computadores de seus clientes. Quando essa ação foi inicialmente descoberta, a Sony ofereceu um “fix”que não removia o rootkit, apenas a camuflagem.

A Sony alegou que o rootkit não “ligava para casa”, quando na realidade ele o fazia. Em 4 de novembro, Thomas Hesse, presidente global de negócios digitais da Sony BMG, demonstrou todo o desdenho da companhia por seus clientes quando ele disse em uma entrevista à NPR: A maior parte das pessoas nem sequer sabe o que é um rootkit, então porque eles devem se preocupar com isso?

No entanto, o comportamento arrogante de uma corporação também não é a história real

Esse drama é sobre incompetência. A última ferramenta de remoção do rootkit da Sony na realidade deixa uma vulnerabilidade escancarada. E o rootkit da Sony, desenhado para parar as infrações de direitos autorais pode ter infringido ele mesmo uma copyright. Por mais incrível que isso possa parecer, o código parece incluir um codificador MP3 de código aberto, em violação à licença dessa biblioteca. Mas mesmo isso não é a história real.

É um épico de ações judiciais coletivas na Califórnia e em outros lugares, e o foco das investigações criminais. O rootkit teria sido encontrado em computadores do Departamento de Defesa, para desgosto do Departamento de Segurança Interna. Enquanto a Sony poderia ser processada sob a legislação de cybercrime dos EUA, ninguém acha que ela será. E ações nunca são toda a história.

Esta saga é cheia de reviravoltas estranhas. Alguns apontaram como este tipo de software degradaria a confiabilidade do Windows. Alguém criou um código malicioso que usava o rootkit para se esconder. Um hacker usou o rootkit para evitar o spyware de um jogo popular. E havia até mesmo chamadas para boicotar a Sony em todo o mundo. Afinal, se você não pode confiar que a Sony não vai infectar o seu computador quando você compra CDs com suas músicas, você pode confiar nela para lhe vender um computador não infectado? Essa é uma pergunta boa, mas, de novo, não a verdadeira história.

É ainda outra situação onde os usuários do Macintosh podem assistir, divertindo-se (bem, na maior parte) do lado de fora, perguntando por que alguém ainda usa o Microsoft Windows. Mas certamente, mesmo isso não é a história real.

A história de prestar atenção aqui é o conluio entre grandes empresas de mídia que tentam controlar o que fazemos em nossos computadores e companhias de software de segurança, e empresas que deveriam estar nos protegendo.

As estimativas iniciais são de que mais de meio milhão de computadores no mundo estão infectadas com este rootkit da Sony. São números surpreendentes de infecção, tornando esta uma das epidemias mais graves da Internet de todos os tempos, no mesmo nível de worms como Blaster, Slammer, Code Red e Nimda.

O que você acha da sua empresa antivírus, o que não percebeu rootkit da Sony, uma vez que ele infectou meio milhão de computadores? E isso não é um daqueles vermes relâmpago da Internet; este vem se espalhando desde meados de 2004. Porque se espalhou através de CDs infectados, não através de conexões de internet, eles não notaram? Este é exatamente o tipo de coisa que você está pagando essas empresas para detectar, especialmente porque o rootkit foi “telefonar para casa”.

Mas muito pior do que não detectá-lo antes da descoberta de Russinovich foi o silêncio ensurdecedor que se seguiu. Quando um novo malware é encontrado, empresas de segurança caem sobre si para limpar os nossos computadores e inocular nossas redes. Não neste caso.

A McAfee não adicionou um código de detecção de até 09 de novembro, e agora, 15 de novembro ainda não remove o rootkit, somente o dispositivo de camuflagem. A empresa admite em sua página web que este é um compromisso pobre. “A McAfee detecta, remove e evita a reinstalação do XCP.” Esse é o código de camuflagem. “Por favor, note que a remoção não irão afetar os mecanismos de proteção de direitos autorais instalados a partir do CD. Houve relatos de travamento do sistema, possivelmente resultante de desinstalar o XCP”. Obrigado pelo aviso.

Resposta da Symantec para o rootkit, para ser gentil, evoluiu. No início, a empresa não considerou o XCP como um Malware. Não era até 11 de novembro que a Symantec publicou uma ferramenta para remover a camuflagem. Em 15 de novembro, ainda é insossa sobre isso, explicando que “este rootkit foi projetado para esconder uma aplicação legítima, mas pode ser usado para esconder outros objetos, incluindo software malicioso”.

A única coisa que torna este rootkit legítimo é o fato de uma empresa multinacional colocá-lo no seu computador, e não uma organização criminosa.

Você poderia esperar que a Microsoft fosse a primeira empresa a condenar este rootkit. Afinal, o XCP corrompe o interior do Windows de uma forma bastante desagradável. É o tipo de comportamento que poderia facilmente levar a falhas no sistema, falhas que os clientes culpam a Microsoft. Mas não foi até 13 de novembro, quando a pressão pública era muito grande para ser ignorada, e a Microsoft anunciou que iria atualizar suas ferramentas de segurança para detectar e remover a parte do disfarce do rootkit.

Talvez a única empresa de segurança que merece louvor é F-Secure, o primeiro e o mais alto crítico das ações da Sony. E a Sysinternals, é claro, que hospeda blog do Russinovich e trouxe isto para a luz.

Segurança ruim acontece. Isso sempre foi e sempre será. E as empresas fazem coisas estúpidas, sempre fizeram e sempre farão. Mas a razão que nós compramos produtos de segurança da Symantec, McAfee e outros, é para nos proteger de segurança ruim.

Eu realmente acreditava que, mesmo na maior e mais corporativa empresa de segurança haveriam pessoas com instintos hacker, pessoas que iriam fazer a coisa certa e fazer soar o apito.Se todas as grandes empresas de segurança, após mais de um ano, deixaram de notar ou não fizeram nada sobre esso rootkit da Sony, isso demonstra incompetência na melhor das hipóteses, e ética ruins na pior das hipóteses.

A Microsoft eu posso entender. A empresa é um fã de proteções invasivas contra cópia. Isso vem sendo construído na próxima versão do Windows. A Microsoft está tentando trabalhar com empresas de mídia como a Sony, esperando que o Windows torne-se a escolha como canal de distribuição de mídia. E a Microsoft é conhecida por cuidando de seus interesses comerciais em detrimento daqueles de seus clientes.

O que acontece quando os criadores de malwares agem em conluio com as próprias empresas que contratamos para nos proteger desse malware?

Nós os usuários perdemos, isso é o que acontece. Um rootkit perigoso e prejudicial fica solto no mundo, e meio milhão de computadores são infectados antes que alguém faça alguma coisa.

Para quem as empresas de segurança realmente estão trabalhando? É improvável que este rootkit da Sony é o único exemplo de uma empresa de mídia utilizando esta tecnologia. Qual empresa de segurança tem engenheiros procurando os outros que possam estar fazendo isso? E o que eles vão fazer se encontrar um? O que eles vão fazer na próxima vez que alguma empresa multinacional decidir que possuir seus computadores é uma boa ideia?

Essas questões são a verdadeira história, e todos nós merecemos respostas.

Versão original em Inglês: Schneier on Security: Sony’s DRM Rootkit: The Real Story

Na semana passada, justamente enquanto ministrava o curso de auditor PCI, um padrão criado para proteger a confidencialidade de dados de portadores de cartão de crédito, eu li duas vezes na imprensa brasileira que um “simples vazamento” sem alteração de dados não constitui prejuízo ao proprietário daquele ativo de informação. O pior da história é que essa afirmação veio dos custodiantes das informações, as pessoas que deveriam protege-las:

1 O ministro Aloizio Mercadante minimizou a falha no sistema que expôs dados pessoais de estudantes cadastrados. “Não houve alteração de dados, nenhum prejuízo. Se você entrar na lista telefônica acha o nome, endereço e telefone de qualquer pessoa. Não tem essa dimensão que foi dada. O Sistema está totalmente seguro e funcionando”, assegurou. (Falha do Sisu é Minimizada, 2013)

2 Site da Caixa falha e exibe dados de correntistas: Nas redes sociais, correntistas alegaram que ao acessar o serviço com seu login e senha conseguiam ver dados de outros usuários – como saldos, aplicações e resumo de operações financeiras. Em comunicado, a Caixa Econômica Federal alegou que a falha foi pontual, afetando uma base pequena de clientes. O incidente também não trouxe prejuízos aos correntistas – já que as operações bancárias ficaram indisponíveis durante o problema técnico. (Candido, Fabiano, 2013)

O Objetivo deste artigo não é o de criticar o MEC ou a Caixa Econômica Federal, estes são apenas os vazamentos da semana, se eu esperar um pouco terei outros nomes para citar. Meu objetivo é alertar para a crescente naturalidade com que este tipo de afirmação é divulgada no Brasil.

Enquanto isso, nos países desenvolvidos (PIB não é desenvolvimento, o Brasil não é desenvolvido porque não respeita os direitos individuais), a União Europeia possui uma lei de proteção a dados pessoais (www.dataprotection.ie) desde 1993, e vários estados dos Estados Unidos possuem leis rígidas sobre o vazamento de dados, como a California Bill 1386 que exige que os consumidores da Califórnia sejam notificados pelas empresas no caso de um vazamento de dados, ou mesmo de uma suspeita de vazamento.

O Objetivo deste tipo de lei é o de por proteger os direitos dos indivíduos e garantir que os custodiantes dos dados cumpram com suas obrigações, mas no Brasil parece que ninguém quer arcar com essa responsabilidade. Minimizar esses vazamentos, banaliza a coisa e faz com que as pessoas não exijam um nível adequado de proteção. Sai mais barato para todo mundo e não se fala mais nisso!

Bibliografia

Falha do Sisu é Minimizada. (09 de 01 de 2013). Metrô news, p. 10.

Candido, Fabiano. (05 de 01 de 2013). Site da caixa falha e exibe dados de correntistas. Acesso em 11 de 01 de 2013, disponível em INFO Abril: http://info.abril.com.br/noticias/ti/site-da-caixa-falha-e-exibe-dados-de-correntistas-05012013-0.shl

Tenho conversado muito sobre as vantagens de se possuir a certificação ISA (Internal Security Assessor), e uma das coisas que mais me causa estranheza é verificar que a maioria absoluta das pessoas não sabem que:

1) Um ISA pode assinar o Annual Onsite Assessment da Mastercard para empresas Nivel 1 (isso mesmo, substituindo o QSA)

2) A Mastercard a partir de 30 de junho passou a exigir um ISA para assinar o Annual Self-Assessment das empresas nível 2.

Você sabia disso?

Separei 3 artigos interessantes sobre o assunto:

1) Nosso amigo PCI Guru comentando o assunto: http://pciguru.wordpress.com/tag/internal-security-assessor/

2) As novas regras do ite Data Protection, da Mastercard:http://www.mastercard.com/us/company/en/whatwedo/determine_merchant.html

3) Um documento da Mastercard falando sobre a certificação ISA:http://www.mastercard.com/us/company/en/docs/PCI_SSC_ISA_Training.pdf

Abs,

Fernando

O Dano irreparável

A enfermeira do hospital em que Kate Middleton estava internada e que caiu em uma “pegadinha” de uma rádio australiana foi encontrada morta nesta sexta-feira, 7 de dezembro. Ela se suicidou, segundo a rede CNN, que cita uma fonte do hospital King Edward VII.

Jacintha Saldanha foi recentemente vítima de um trote no hospital, ela trabalhava há mais 4 anos no hospital, tinha 46 anos, era casada e tinha dois filhos.

O Golpe

Dois dias antes, Jacintha havia caído em uma “pegadinha” telefônica, em que dois radialistas australianos ligaram para o hospital fingindo ser a Rainha Elizabeth II e o Príncipe Charles, Jacintha acabou acreditando neles e divulgando informações sobre o estado de saúde de Kate, cuja gravidez havia sido anunciada na segunda.

De acordo com a gravação da conversa, que foi ao ar no “News.com.au” e reproduzida por vários meios de comunicação britânicos, a locutora Mel Greig, pediu, envelhecendo o seu timbre de voz: “Eu poderia, por favor, falar com Kate, minha netinha?”

“Sim, claro, não desligue, Madame”, respondeu a enfermeira.

A ligação foi colocada em espera, enquanto que Michael Christian, o outro apresentador, comentava com surpresa: “Eles estão nos transferindo? Se funcionar será o trote mais fácil que eu já passei!”

Uma segunda enfermeira atendeu e respondeu que Kate “dormia e que havia passado uma noite tranquila”. “Nós a reidratamos, porque ela estava desidratada quando chegou, mas agora ela está estável”, chegou a acrescentar.

O hospital admitiu, no mesmo dia, que havia caído no trote, e os próprios radialistas não acreditaram quando a enfermeira caiu na pegadinha, uma vez que eles classificaram suas imitações de sotaques britânicos como “terríveis”.

O presidente do centro médico, Lord Glenarthur, lamentou o ocorrido e disse que “as consequências imediatas dessas ações malvadas e premeditadas resultaram na humilhação de duas enfermeiras dedicadas, as quais simplesmente faziam seu trabalho cuidando doentes”.

A Falha de segurança:

A direção da instituição disse que “lamentava profundamente” o incidente, observando que o hospital “tem o maior respeito à confidencialidade” de seus pacientes, e que agora “iria rever seus procedimentos para chamadas telefônicas”.

Danos secundários:

A rádio anunciou que a dupla estava afastada de suas atividades até segunda ordem, em sinal de respeito após a tragédia. Segundo comunicado divulgado no Facebook, os dois “ficaram chocados” com a notícia.

O “Daily Mail” relatou que os radialistas chegaram a receber ameaças pelas redes sociais após a morte de Jacintha, e muitos internautas pedem que eles sejam demitidos.

Na carta dirigida à emissora australiana, Lord Glenarthur indicou que “o hospital King Edward VII se encarrega de atender doentes, enquanto foi extremamente estúpido por parte dos apresentadores ter planejado essa mentira para ter acesso a um de seus pacientes e, muito mais, por ter realizado a chamada”.

“Descobrir depois não só que isto tinha ocorrido, mas que a chamada tinha sido gravada previamente e que a decisão de emiti-la tinha sido aprovada pela própria direção da emissora. Foi uma ação verdadeiramente atroz”, declarou o presidente do centro hospitalar.

De quem é a culpa?

Acho óbvio que a dupla de jornalistas não avaliou os riscos de que a vergonha ou culpa fosse consumir a enfermeira de tal forma que ela chegasse a esse extremo, da mesma forma que os paparazzi não pensaram que matariam a avó do futuro herdeiro do trono em 1997. Mas isso os exime da culpa? Mesmo que a atitude da enfermeira não fosse tão extremada, será que a “piadinha” valeria o emprego de uma mãe de família, por exemplo.

Seria o hospital culpado por não preparar seus funcionários? O hospital relatou que a estava apoiando depois do trote, mas mesmo que isso seja verdade, será que todas as instituições serão tão condescendentes com os erros de seus colaboradores?

O que deu errado?

Medo ou vontade de ajudar? Não importa o que essas enfermeiras sentiram, o fato é que a realeza se impõe em um patamar tão alto, que um simples questionamento sobre a identidade dos mesmos poderia ser encarado como uma ofensa. Da mesma forma, alguns executivos e autoridades colocam-se de forma irracional acima dos controles, sem perceber que trazem os riscos para si mesmos, pois poderão ter sua identidade roubada mais facilmente.

Por outro lado, as evidências os levam a acreditar que o Hospital não preparou seus funcionários para situações como essa, um trote como este é um teste que qualquer auditor de segurança da informação poderia fazer para verificar a conscientização dos funcionários quanto à importância da privacidade dos dados dos pacientes.

Por último, não sabemos ao certo os danos para os apresentadores. Sabemos que eles já começaram a ser punidos, mas como isso afetará a reputação da rádio?

Perde-Perde

Em minha opinião esse foi um jogo de perde-perde, desencadeado pela péssima análise de riscos da rádio. Perdeu o Hospital por não se proteger melhor, perdeu a rádio por sua atitude, perderam os locutores pela falta de respeito, perderam o casal real por ter o nascimento do filho associado a uma tragédia, e principalmente, perdeu a vida Jacintha, por ser tão ingênua.

Fontes:

Desde criança, eu vejo pessoas abrindo portas com cartões de crédito e outros instrumentos na televisão. Quando comecei a frequentar os eventos hacker (destaques para a Defcon e You Shot The Sheriff) eu conheci ás áreas de lock picking e as palestras sobre o assunto.

Desde criança, eu vejo pessoas abrindo portas com cartões de crédito e outros instrumentos na televisão. Quando comecei a frequentar os eventos hacker (destaques para a Defcon e You Shot The Sheriff) eu conheci ás áreas de lock picking e as palestras sobre o assunto.

Como este não era meu objetivo principal, eu me limitei a assistir as palestras, que demonstram o funcionamento das fechaduras e chaves. Assim como toda as palestras que assisti com atenção, eu obtive aquele conhecimento e não mais o esqueci, embora não o tenha praticado.

Passados alguns anos, chego em casa 03:30 da madrugada e depois de diversas horas de viagem, e descubro que minha esposa deixou um chaveiro na casa de sua mãe (a 500 Km, no interior de São Paulo). Tudo bem, se aquele chaveiro não fosse o único a conter a chave velha, que raramente usamos, mas com a qual tranquei a casa para viajar (além da tetra chave, é claro). Passado algum tempo, eu me convenço que a solução mais lógica seria chamar um chaveiro (o que seria um pouco estressante naquele horário) ou partir para vencer a fechadura eu mesmo. Começando pela segunda opção, saí à procura de uma arma imediatamente.

Peguei cada objeto que achei e pensei em como poderia manipulá-lo, até que alguns minutos depois, encontrei um pregador de varal, desses que só tem dois pedaços de madeira presos por um arame. Desmontei o bichinho, utilizei a madeira para modelar as pontas o arame (uma ponta para abaixar os pinos e outra para girar o tambor) e comecei a forçar os pinos para baixo. Dentro de poucos minutos minha porta estava aberta.

Sabe qual a moral da história? Entender como a coisa funciona me fez modelar um pregador de varal para atingir meu resultado, o de abrir minha primeira fechadura. Se eu soubesse utilizar magnificamente bem o kit de lock picking, que estava trancado dentro da casa, mas não entendesse bem sobre fechaduras aquele pregador seria inútil.

Eu raramente ataco ideias ou pessoas em meus posts, mas foi impossível não pensar que triunfara sobre um monte de pessoas míopes que atacam os estudiosos, os cursos e as certificações categorizando-os como “teóricos” ou “acadêmicos”, ou ainda os pobres profissionais de RH que não sabem recrutar pessoas de era tecnológica e ficam focados no que a pessoa fez, e não no que ela sabe.

Acordem recrutadores, no mundo de TI e SI os desafios mudam a cada dia, e somente um profissional com o conhecimento enraizado poderá se adaptar. Contratar um colaborador porque ele já clica nos mesmo botões há dois anos não vai garantir que ele clique no botão certo na próxima versão do software, ou em um novo sistema que for implantado. Da mesma forma eu deixo meu alerta para aqueles que entram na sala de aula já querendo clicar em alguma coisa. Se você aprender bem a teoria você pode escolher qualquer software para fazer o que quiser. Os laboratórios nos cursos devem ser dosados, e utilizados somente para sedimentar os conceitos. O bom curso entrega o conhecimento sobre um assunto, não sobre uma ferramenta.

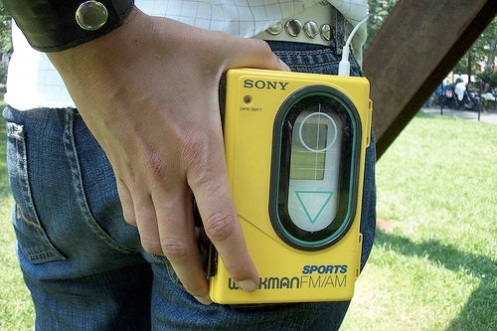

Em minha opinião, Hacker de verdade é como o MacGyver, que usa o conhecimento para criar ferramentas, e não como o Batman que tem um monte de brinquedos feitos pelos outros e só aperta os botões. Atenção pilotos de Backtrack, se você não souber intimamente o que faz cada comando, e o que cada pacote que você está mandando ou recebendo significa, você pode ser apenas um “clicking monkey” ou “writing monkey” se preferir os comando de console. Nada contra o Backtrack, adoro aquela distro, mas copiar os comandos de uma revista ou tutorial não faz de você um hacker, mesmo que você tenha sucesso em suas empreitadas por repetidas vezes.

Já que o mundo vai acabar mesmo, aproveito para cutucar as pessoas que repetem que na prática a teoria é diferente, como se tudo que se documenta como boas práticas só se aplicassem no mundo de Polyanna. Eu já vi ISO 27001, BS 25999, CobiT e outros padrões sendo aplicados com sucesso, em empresas eficientes e comprometidas. Se a teoria não se aplica em uma empresa é porque ela falha em pelo menos uma dessas duas características e distorce a realidade para sentir-se menos incapaz. Os frameworks são excelentes, e cabem em qualquer empresa, mas isso dá trabalho. Se a empresa não quer cortar na própria carne e encarar as mudanças necessária, é mais prático ridicularizar os frameworks, continuar fazendo do jeito que funcionou até hoje e criticar os padrões e quem os defende.

No mais, só poderia fazer uma observação: respeitem o conhecimento! Se você é técnico abstraia-se das ferramentas e concentre-se nos protocolos, se você é gestor compre um vidro de humildade numa drogaria homeopática e comece a estudar as normas e frameworks. Elas foram feitos por dezenas a centenas de pessoas com muita experiência, que compartilharam situações que viveram em suas carreiras para ajudar aos colegas. Ninguém escreve uma norma como tese empírica de doutorado!

O que não é relevante: as fotos em si! Depois que as fotos da Scarlett Johansson foram publicadas em setembro de 2011 nada melhor pode vir. Não estou menosprezando a beleza da atriz nacional, cujas fotos tiveram 8 milhões de acessos em 5 dias e acabaram virando homepage da CETESB por alguns minutos, mas as fotos da Scarlett foram quase artísticas, e renderam até algumas paródias no site tumblr, registradas abaixo:

O Que é relevante: como a atriz se sentiu.

Eu assisti uma entrevista da atriz dada à repórter Patrícia Poeta, e percebi que sem querer ela demonstrou para todos os espectadores porque os crimes digitas são relevantes, e por precisarem ser combatidos, merecem uma lei específica. Não me refiro a uma lei feita às pressas em um ano eleitoral, mas uma lei que auxilie a polícia nas investigações, e dê subsídios para a prisão e condenação correta dos acusados.

Ao contrário da atriz norte americana de 27 anos, que pouco se importou com a publicação das fotos, Carolina Dieckmann é mãe de um adolescente de 13 anos que ela não gostaria de ver envolvido nessa história. Essa “vulnerabilidade” lhe rendeu uma tentativa de extorsão de R$ 10.000,00.

Para quem não assistiu o vídeo, vale a pena tirar alguns minutos e ver que ela coloca muito claramente a situação: “O Pior para mim foi ter sido roubada desse jeito. A pessoa ter tentado tirar dinheiro de mim com uma informação sobre a qual ela não tem direito. Não é dele, é minha!”

Essa frase me lembrou as discussões que tive enquanto diretor da ISSA (Information Systems Security Association), sobre o PLS 76, do Eduardo Azeredo. Um dos problemas relevantes na ocasião era tipificar a coisa jurídica, ou seja, tornar a informação algo tangível para os magistrados, visando a aplicação das leis por analogia. Na época, era complicado para os juízes entender como uma pessoa roubava algo e ela ainda continuava lá, como no caso da Carolina Dieckmann. Outra questão seria como mensurar o valor de algo que se multiplica praticamente sem custo.

O que deve ser lembrado: já houvi de algumas pessoas que os rapazes só foram presos, e que o Google só tomou uma atitude, porque se tratava de uma atriz famosa. Casos como esse acontecem todos os dias e as empresas ou a polícia não agem de forma sequer semelhante à qual agiram nesse caso. Se você se indignou ao ver uma celebridade receber um tratamento não discrepante, deve lembrar-se que igualar por baixo não resolve o problema, deixar todo mundo sem atendimento não desfaz a situação. Reclamar do tratamento recebido pela atriz é errado, o certo é exigir um tratamento igualmente digno a todos.

Conclusões: eu já acompanhei episódios de muito sofrimento devido a roubo de dados e apropriação de perfis, por isso sempre advoguei a favor de um tratamento mais sério e uma legislação mais adequada para tratar crimes por computador. O que vi acontecer no entanto foi um congresso se agitando de forma oportunista para votar às pressas algo que estão “chocando” há quase 20 anos, e aprovarem uma lei “nas coxas”, que acabou sendo apelidada de lei “Dieckmann”. Acho que a atriz Carolina Dieckmann recebeu um tratamento justo das autoridades, e que vários setores foram oportunistas nessa situação. Mas a pergunta que não que calar é: Como nós, simples mortais, seremos tratados se precisarmos da mesma atenção um dia?

Uma das melhores frases que já li: Todo mundo pensa em deixar um planeta melhor para nossos filhos.Quando é que pensarão em deixar filhos melhores para o nosso planeta?

Tenho que confessar que sou um pouco covarde. Minha desilusão com nível (de educação, interesse e conhecimento) dos alunos foi tamanha, que deixei de lecionar nos cursos de graduação para focar somente com treinamentos e cursos de pós-graduação.

Recebi alguns e-mails de parabéns pelo dia do professor, mas dedico este post, e todos e-mails que recebi aos verdadeiros herois, aqueles que estão tentando formar as crianças, tarefa delegada pelos pais aos professores do ensino fundamental.

Aos meus amigos, que assim como eu conquistaram muito na vida graças ao conhec0imento, deixo a lembrança de que temos uma grande obrigação com nossos filhos. Se os trouxemos para esse mundo, não foi para mimá-los e compensá-los com presentes pela nossa ausência, foi para que tenham a oportunidade de crescer espiritualmente, e se tornarem agentes de mudança para um mundo melhor, que eles entregarão a nossos netos.

As mudanças que fiz na minha vida e carreira tem um motivador maior: Não existe projeto ou sucesso maior no mundo que criar bem os filhos. É preciso estar perto para ensiná-los o respeito, a moral e a lidar com os desafios. Não adianta falhar em nossos deveres, e depois culpar a escola, a professora ou a babá.

Como me disse um jangadeiro em Maceió: Se a gente não tiver tempo para orientar nossos filhos, quem que vai fazer isso para a gente?